Am 21.11.2021 durfte ich im Rahmen des Strafverteidiger-Tages 2021 dazu vortragen, was möglicherweise technisch bei Encrochat aufseiten der französischen Ermittler gelaufen ist, wie man dies juristisch einordnet und warum das IT-Forensisch alles Grütze ist, was da in deutsche Prozesse eingeführt wird. Dazu habe ich erstmals einen Blick auf meine Arbeitsunterlage zu den umfangreichen Ermittlungsinstrumenten deutscher Ermittler gegeben, was ein mitunter erschreckendes Ausmaß offenbart. Die Folien stelle ich nun hier zur Einsicht zur Verfügung.

Mehr zu Encrochat? In unserem Blog finden sich unter dem Schlagwort Encrochat die wichtigsten Entscheidungen, vor allem der Oberlandesgerichte, zum Thema. Mit Rücksicht auf meine Mandanten sehe ich von aktuellen Berichten aus laufenden Verfahren mit Encrochat-Bezug ebenso ab, wie von Berichten über das, was mit Kollegen berichten, die ich (im Hintergrund) IT-forensisch berate.

Der staatliche Hackangriff auf Encrochat

Encrochat ist mehr als nur eine verschlüsselte Kommunikationsmöglichkeit: Encrochat ist ein erster ganz großer Baustein auf dem Weg in eine neue digitalisierte Ermittlungsarbeit und Verfahrensführung. Mit Encrochat wurde die überfällige Diskussion über den Umgang mit digitalen Beweismitteln nicht nur massiv beschleunigt, sie wurde direkt auf vergifteten Boden gesetzt; denn die deutsche Rechtsprechung, in der Richter sich – anders als in anderen Rechtsstaaten – als eine deutlich geringere Kontrollinstanz der Ermittler verstehen und deren Fehler sogar bewusst ignorieren, zeigt sich zunehmend überfordert damit, dass man nur gefilterte Informationen vorgelegt bekommt.

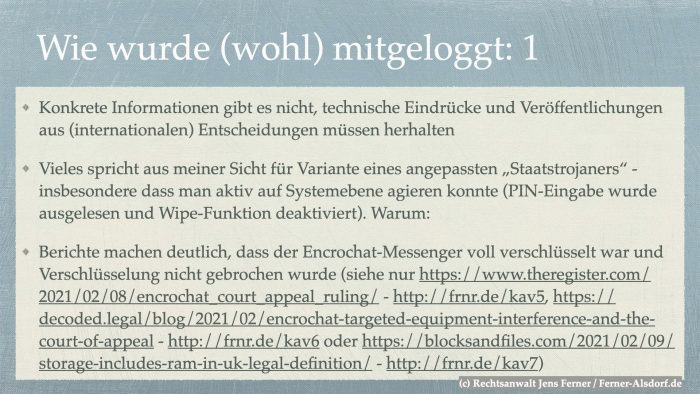

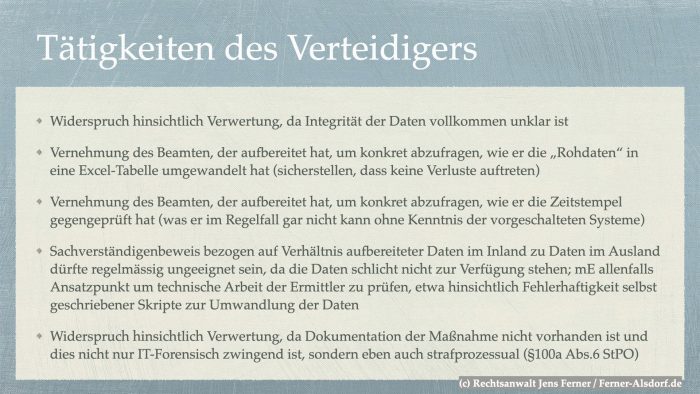

Dabei ist es IT-Forensisch für mich sehr einfach: Man weiß weder auf welchem Weg, noch in welchem Umfang Daten erhoben wurden. Man weiß auch nicht, wie die Integrität der Daten sichergestellt wurde – Erklärungen dafür, warum in vorgelegten „Protokollen“ nachweislich Nachrichtendoppler auftreten oder ganze Nachrichtenstränge fehlen, gibt es nicht. Würde man mit einem IT-Forensischen Gutachten in einem Zivilprozess auf diese Art arbeiten, es gäbe keine Diskussion darüber, dass dies keinen Beweiswert hat.

Der Deutsche Strafprozess, immer noch an die Ideen des 19. Jahrhunderts angelehnt, lebt aber von dem, was der Richter glaubt, genauer: Was der Richter glauben will. Und da spielt es keine Rolle, wie objektiv Beweise sind, solange die eigene Überzeugung von sich selbst als Richter nur stark genug ist. Eine Grundlage der Rechtsfindung, die so schwer ins 21. Jahrhundert passt, dass man sich nicht wundern darf, dass die Bevölkerung immer mehr Vertrauen verliert.

Juristisch fällt auch die Bewertung der Encrochat-Ermittlungsmaßnahme nicht schwer: Es liegt eine Online-Durchsuchung (§100b StPO) vor, nichts anderes. Die braucht einen echten Anfangsverdacht hinsichtlich ganz bestimmter Straftaten – und den gab es nie, bis man die Chats ausgewertet hat. Darum wird ja schon jetzt fabuliert, dass schon die Nutzung als solche einen Verdacht begründet, so macht man es sich leicht – und dem BGH wird es gefallen.

Ich prognostiziere, dass weder Bundesgerichtshof noch Bundesverfassungsgericht irgendetwas Besonderes zu dem Thema beizutragen haben werden, die Diskussion wird am Ende beim EGMR entschieden werden. Der Blick auf unsere benachbarten Rechtsstaaten zeigt dabei, dass man nicht den Fehler machen sollte und das deutsche Verständnis eines rechtsstaatlichen Prozesses als europäisches Verständnis fehlverstehen sollte. In den anderen Staaten ist man deutlich kritischer, in Schweden gab es kürzlich Freisprüche, weil man eine Verletzung des Grundsatzes des fairen Verfahrens gesehen hat.

Hinweis: Zum Thema Kryptomessaging und Beweisverwertungsverbot findet sich von RA JF in der Literatur eine Darstellung bei §174 TKG Rn. 4, 35 im BeckOK-StPO (Beweisverwertungsverbot und EUGH-Rechtsprechung) sowie in jurisPR-StrafR 11/2023 Anm. 4 (LG Darmstadt)!

Beachten Sie auch die zahlreichen Beiträge in unserem Blog zum Schlagwort „Kryptomessenger“!

Die Kombination von Ermächtigungsgrundlagen

Deutsche Ermittler knatschen gerne – jedenfalls wenn es darum geht, dass man nicht genügend Werkzeuge für Ermittlungen an der Hand hat. Fatal ist dabei, dass die Standard-Maßnahmen im Bereich IT-Straftaten in den §§ 100a ff. StPO bei vielen Strafrechtlern unheimlich unbeliebt sind, nur wenige einen echten Überblick haben, was der StPO-Werkzeugkoffer überhaupt hergibt. Ich arbeite seit einiger Zeit an einer ernsthaften Übersicht, die ich hier in einer früheren Version zur Ansicht gebe und die ausdrücklich weder fertig noch vollständig ist – es geht alleine um einen Überblick.

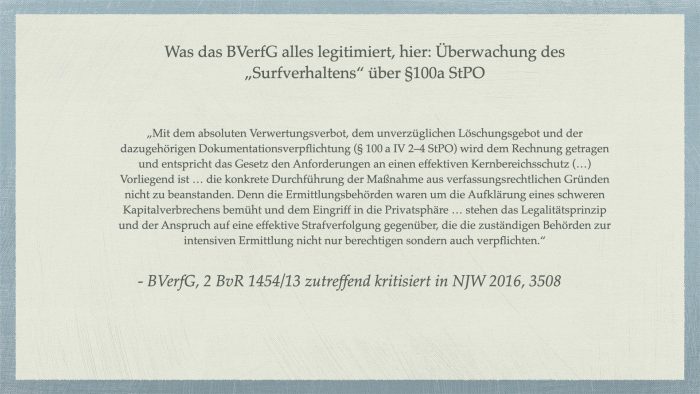

In meinem Vortrag gehe ich auf die Thematik der Kumulation von Ermächtigungsgrundlagen ein, also auf die Idee, dass Ermittler sich zwei „irgendwie“ passende Ermächtigungsgrundlagen nehmen, um durch Kombination beider dann eine neue quasi Standard-Maßnahme zu entwickeln die auf die gewünschte Ermittlung passt. In einem aktuellen Aufsatz in der NZWiST läuft dies unter dem Titel „Baukastenprinzip“. Dabei zeige ich auf, dass man in einer sauberen Analyse dahin kommt, dass eine Kombination nur unter engsten Voraussetzungen möglich ist – das BVerfG aber viel mehr zulässt und man sich hier als Kontrollinstanz keine ernsthafte Hoffnung mehr machen sollte.

Ich biete hier bewusst nur eine frühere Version, das besondere in der aktuellen Version ist, dass man nicht nur detaillierte Bezugnahmen auf die Ermächtigungsgrundlagen hat – sondern eben auch das neue TKG bereits eingearbeitet ist. Um offen zu sein: Die dahinter steckende Arbeit ist aber zu umfangreich, als dass ich hier alles frei zur Verfügung stelle.

Wenn man dann auf meine Übersicht blickt und sich vor Augen hält, dass das BVerfG jedenfalls eine „Rundumüberwachung“ auf keinen Fall sehen möchte und dies eine absolute Grenze sein soll, frage ich: Wie will man denn aus dem Katalog dieser Ermittlungsmaßnahmen 2 oder gar 3 Möglichkeiten kombinieren und nicht zu einer Rundumüberwachung kommen?

Gerade in der heutigen digitalisierten Welt genügt doch schon ein Zugriff auf ein normal konfiguriertes Smartphone, um (im Nachhinein) ein Bewegungs-, Verhaltens-, und Gedankenmuster zu erstellen. Dass dies keine blanke Philosophie ist zeigt die Problematik, dass man diskutiert, Handys durch ein „vor das Gesichthalten“ zwangsweise und gegen den Willen der Betroffenen zu entsperren. Den Weg dorthin eröffnet, man ahnt es schon, die Kombination mehrerer Ermittlungsmaßnahmen.

Mehr bei uns zu digitalen Beweismitteln:

- Zugriffe der Polizei: WhatsApp-Nachrichten, Mails und Kryptowährungen

- Handyauswertung: Wie arbeiten Ermittler?

- Digitale Beweismittel im deutschen Strafprozess

- Foto von Fingerabdruck führt zu Encrochat-Nutzer

- Beiträge zu Encrochat

- Blackbox im PKW

- IT-Forensik: Was nutzen Ermittler?

- Nachweis von Software-Urheberrechtsverletzung

- Wann ist eine Mail zugegangen?

- SIRIUS Report: Verwendung digitaler Beweismittel

- EGMR zu digitalen Beweismitteln

- EUGH: Beweisverwertungsverbot bei mangelnder Verteidigung

- e-Evidence-Verordnung: Grenzüberschreitender Zugriff auf digitale Beweise in der EU ab 2026

- Data Governance Act - 26. April 2024

- Bedingter Tötungsvorsatz im Kontext von Straßenverkehrsdelikten - 26. April 2024

- Der BGH zur finalen Verknüpfung beim Raubdelikt - 26. April 2024