Ich habe zwischenzeitlich einen Raspberry mit Pi-Hole aufgesetzt und seit einigen Wochen im Test. Dabei geht es mir in erster Linie darum, Schrott vor allem in Sinne von Schadsoftware, aus meinen Netzwerken raus zu halten. Die bisherige Testphase ist dabei durchaus bemerkenswert, insgesamt – bei zahlreichen Endgeräten und einem Google-WLAN – lässt sich ein stabiler Betrieb feststellen.

Was ist Pi-Hole

Bei Pi-Hole handelt es sich um eine Software (https://www.pi-hole.net), die man auf einem Server installieren kann – es muss kein Raspberry sein, der Einfachheit halber habe ich mir etwa für das Kanzleinetz eine virtuelle Maschine mit einem schlichten Ubuntu aufgesetzt, die als Router fungiert und auf der Pi-Hole läuft.

PI-Hole fungiert dabei als DNS-Server, wobei allerdings bestimmte Anfragen gar nicht erst aufgelöst werden. Das bedeutet, der Aufruf von bestimmten Domains scheitert direkt an der Wurzel, weil die DNS Auflösung nicht durchgeführt werden kann. Dazu bedient sich Pi-Hole einmal Listen, die man über eine recht angenehme GUI selber installieren kann; zum anderen kann man eine individuelle zusätzliche Blacklist pflegen.

Installation von Pi-Hole

Es ist so einfach: Ein Terminal unter Linux aufrufen und den Befehl zur Installation verwenden

curl -sSL https://install.pi-hole.net | bash

Vorsicht, eventuell vorhandene Server-Konfigurationen werden ersetzt! Heisst, wenn man danach den Server aufruft sieht man die Pi-Hole Oberfläche. Eine sehr umfassende Anleitung zur Installation gibt es beispielsweise hier, ich finde man braucht sowas aber nicht.

Konfiguration von Pi-Hole und Listen

Ich empfand es recht selbst erklärend, die meiste Arbeit machte es, vernünftige Listen zu finden, auf die man als Vorkonfiguration zurück greifen kann. Im Kern fand ich die Listen von Firebog mit am besten, hier habe ich eine Auswahl getroffen, wobei mein Schwerpunkt im Bereich Sicherheit/Malware lag. Insbesondere im Hinblick darauf, dass eine zusätzliche Absicherung gegen Phishing existieren sollte.

Damit Pi-Hole auch genutzt wird, muss man die IP-Adresse des Pi-Hole-Servers als DNS-Server eingeben. Ich habe beides getestet und fand am Ende einfacher, im Router zentral PI-Hole als DNS-Server anzugeben. So nutzt jedes Endgerät diesen Server und fertig. Wahlweise kann man seinen Nutzern die Option lassen, allerdings ist daran zu denken, dass jedes Endgerät immer noch die Wahlfreiheit hat, individuell einen eigenen DNS zu nutzen um Pi-Hole zu umgehen.

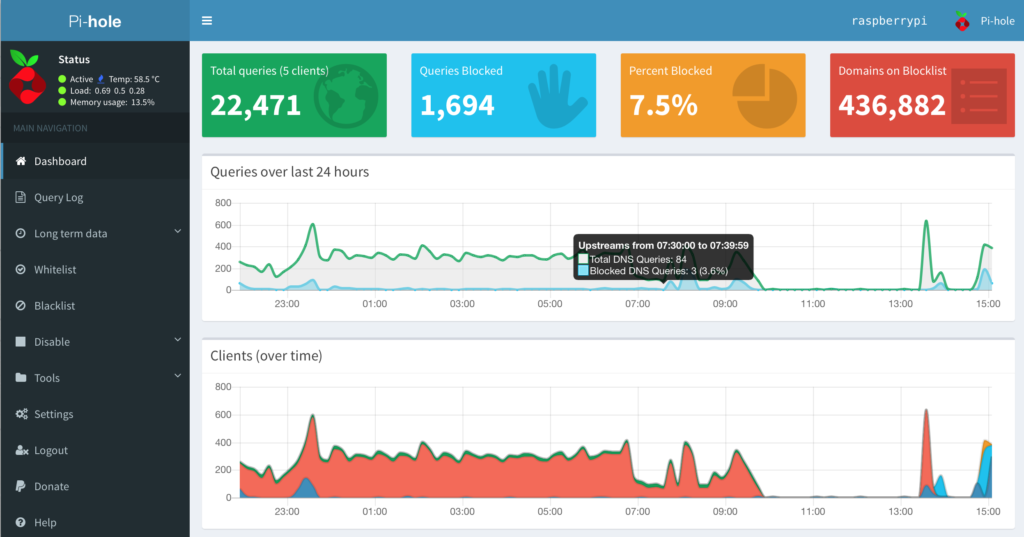

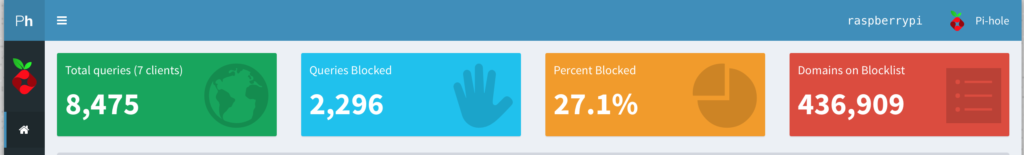

Nachdem Pi-Hole als DNS eingerichtet war und die wesentlichen Listen installiert waren habe ich die grössten Nachrichtenseiten aufgerufen und von Hand die Blacklist um alles erweitert, was mir da im Query-Log noch aufgelistet wurde. Nach einer guten Stunde Arbeit hatte ich eine Konfiguration, die einigen Erfolg mit bringt:

An machen Tagen komme ich auf gut 40% blockierten Netzwerkverkehr.

Auf Updates achten

Eigentlich sollten die Updates automatisch laufen, über die Web.GUI kann man jederzeit manuelle Updates auslösen. Mit dem Befehl “pihole updatePihole” kann über die Konsole ein Update angestossen werden, das sollte dann in die Crontab.

Link dazu:Sehr ausführliche Erklärung bei Heise+

- Frei sein: Digitale Souveränität individuell gedacht - 12. Juli 2025

- Rechtsfragen zu QR-Codes - 12. Juli 2025

- Nach Ransomwareangriff: Kein Herausgabeanspruch für beschlagnahmte Kryptowährungen - 12. Juli 2025