Unter dem Begriff „Network Investigative Technique“ (NIT) wird – als Sammelbegriff – ein technisches Vorgehen verstanden, mit dem Nutzer im Darknet sicher identifiziert werden können. Die NIT kam bereits mehrfach erfolgreich zum Einsatz und führte zu diversen Strafverfahren, auch in Deutschland. Ein kleiner Einblick unter Berücksichtigung meiner eigenen Erfahrungen aus Strafverteidigungen im Bereich Cybercrime.

Die Conclusio ist dabei für mich deutlich: Man wird im Darknet zumindest bei erheblichen Delikten längst identifiziert.

Spätestens seit dem Jahr 2016 ist bekannt, dass das FBI durch aktives Hacking Ermittlungen betreibt, um im TOR-Netzwerk Nutzer zu identifizieren. Hintergrund war die „Operation Pacifier„, die zu weltweiten Verfahren geführt hat, in diesem Zusammenhang habe auch ich originäre Informationen durch Strafverteidigungen erlangen können – wobei die Behörden sich möglichst bedeckt halten.

Wie funktioniert ein NIT

Inzwischen scheint Einigkeit zu herrschen, dass ein NIT nach diesem groben System mit folgenden Komponenten abläuft:

- Es gibt den „Generator“, der auf dem Hidden Service läuft.

- Genutzt wird ein „Exploit“, der, wenn er von dem Hidden Service auf den Computer des Besuchers übertragen wird, die Ausführung des Codes auf dem System des Besuchers ermöglicht.

- Der „Payload“ wird über den Exploit abgerufen und läuft auf dem System des Besuchers; dieser führt die eigentliche Suche durch und überträgt die entdeckten Informationen an einen Behörden.-Server.

- Abschliessend gibt es den „Protokollierungsserver“, ein von der Behörde betriebenes System, das die von dem Payload übertragenen Informationen aufzeichnet.

Wie wird Zugriff auf den Rechner des Nutzers genommen?

Wie Eingangs erwähnt wird dies nicht offen bisher kommuniziert, auch wenn es zunehmend brauchbare Vermutungen gibt, die sich in erster Linie auf Akteneinsichtsgesuche stützen. In jedem Fall scheint es so zu sein, dass keine „grosse unbekannte Lücke“ im TOR-Netzwerk ausgenutzt wird, sondern vielmehr ein klassisches Hacking abläuft, indem dem User Malware untergeschoben wird – durch die Behörden.

Zusammenarbeit der Behörden weltweit

Dabei läuft dies über gekaperte Server: Anders als in Deutschland ist es in den USA – und auch in den Niederlanden – möglich, dass die Ermittlungsbehörden einen Dienst aufdecken und dann im eigenen Namen Weiterbetreiben. Dies ist in der Vergangenheit in meinen Verfahren schon mehrfach vorgekommen, sei es auf allgemeinen Marktplätzen im Darknet, sei es in Userforen. Das FBI ist hier absoluter Vorreiter und auch vorherrschend unter den Behörden weltweit. Mitunter wird im Zuge der Übernahme die Seite in einen Wartungsmodus versetzt und kurz danach, unter Kontrolle der FBI-Infrastruktur, wieder in Betrieb genommen. Die hiervon nichts wissen Nutzer kommunizieren nun mit einem vom FBI kontrollierten System, die vom FBI empfangenen Daten werden an die anderen Behörden, in Deutschland an das BKA, weitergegeben. Da in Deutschland keine Vorratsdatenspeicherung existiert, fragt das BKA in einem automatisierten Prozess in quasi Echtzeit dann die Daten ab, so dass man zu ermittelten IP-Adressen Anschlussinhaber erfährt. Ab dann läuft die klassische Ermittlungsarbeit.

Es wäre verfehlt zu sagen, dass jeder bei allem was er tut im Darknet, für die Behörden erkennbar ist – aber sie können, mit einigen Aufwand, herausfinden welcher Anschluss genutzt wird. Das besondere ist dabei der Unterschied zwischen dem deutschen und US-Rechtsraum: Dass hier eine Polizeibehörde einen kriminellen Server, über den Straftaten begangen werden, weiter betreibt, ist schlicht unvorstellbar. In den USA nicht. Und die letzten Jahre zeigen, dass problemlos Strafverfahren auf Daten aus den USA aufgebaut und mit Verurteilungen zu Ende gebracht werden.

Jens Ferner

StrafverteidigerInstallation von Malware durch das FBI

Und wie kommt man nun seitens des FBI an die IP-Adresse? Sinn des TOR-Netzwerks ist ja gerade, dass man diese nicht herausgibt und es dem Gegenüber wenig nutzt, wenn er einen Server kontrolliert. Hier kommt nun NIT ins Spiel: Über den kontrollierten Server wird eine Malware in das System des Users gespeist, mit der man Informationen auslesen kann, u.a. übermittelt diese die IP-Adresse des Systems. Dass es sich um eine Malware handeln muss, kann ich im Hinblick auf die übermittelten Informationen durchaus bestätigen: Ein einfacher ausgelöster Ping etwa würde zwar die IP-Adresse übermitteln, könnte aber nicht Name des Betriebssystems, Name des aktuellen Nutzers des Systems und Versionsnummer des Systems übermitteln – all dies wird durch die aktuelle NIT-Variante aber ermittelt.

Insoweit ist davon auszugehen, dass über Exploits Malware platziert wird, sei es ein auf dem System ausgeführtes JavaScript (was zumindest früher vorkam) oder eben auch ein an heruntergeladene Dateien gehängter Code, der unbemerkt ausgeführt wird. In früheren Versionen schien man zudem auf Flash-Dateien („swf“) zu setzen, die „Drive-By-Infektionen“ ermöglichten. Verstärkt wird all dies dadurch, dass bereits 2012 bekannt wurde, dass man Metasploit eingesetzt hat. Insbesondere die „Metasploit Decloaking Engine“ ist hierbei in Erinnerung zu rufen.

Regelmässiger Einsatz von Hacks durch das FBI

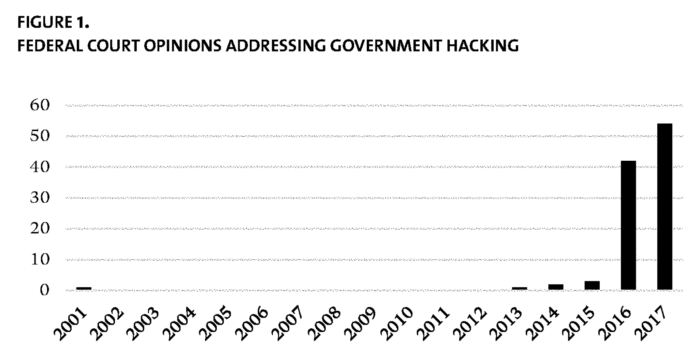

Der Einsatz von Hacks durch Ermittlungsbehörden ist hierzulande kaum denkbar, in den USA aber inzwischen faktischer Standard, daher findet man auch dort entsprechende zunehmende juristische Literatur

Eine recht herausragende Lektüre zur Vertiefung ist der Beitrag „Government Hacking“ von Mayer, der aufzeigt, dass ein aktives Hacken als Bestandteil einer Ermittlungsarbeit in den USA faktischer Alltag wird, verbreitet eingesetzt wird – und noch mehr verstärkt werden wird. So kommt der Autor dann auch zu dem Ergebnis:

Die Strafverfolgungsbehörden sollten in der Lage sein, zu hacken. Es kann eine legitime und effektive Untersuchungstechnik darstellen. Es ist an sich nichts Falsches daran, dass die Regierung Computersysteme kompromittiert. Aber angemessene verfahrenstechnische Vorkehrungen sind unerlässlich, und die gegenwärtige Praxis lässt noch viel Raum für Verbesserungen.

Mayer, Government Hacking, S. 659

In unserem Rechtsraum sind diese Gedanken zwar schon vorhanden, werden aber noch nicht (offen) gelebt. Absehbar dürfte sein, dass man nicht mehr lange dabei zusieht, wie die USA hier mit dem FBI alleine vorarbeiten – zumal bekanntlich ein erheblicher Teil der Darknet-Server nicht irgendwo auf der Welt stehen, sondern besonders gerne in Europa zu finden sind.

Diskussionen in Deutschland sind nötig

Hierzulande sind dringend Diskussionen nötig – denn de Facto nutzt man diese Technik auch in Deutschland längst. Es kann aus Sicht eines Bürgerrechtler keinen Unterschied darstellen, ob das BKA selber „hackt“ oder die Arbeit durch das FBI erledigen lässt um dann die gewonnenen Daten zu verwenden. Vielmehr ist letzteres und derzeit fest gelebtes Szenario sogar noch bürgerrechtsfeindlicher, da Strafverteidiger hierzulande gar nicht nachprüfen können, wie Daten nun tatsächlich durch das FBI gewonnen wurden. Auf Basis der Daten erfolgen später Hausdurchsuchungen, die gefundenen inkriminierten Datensätze und Gegenstände sind dann alleine Gegenstand der hiesigen Gerichtsverfahren. Man tut so, als hätte es die gesamte Vorgeschichte gar nicht gegeben, sie wird weder hinterfragt noch rechtsstaatlich geprüft. Dieser Zustand darf kein Dauerzustand bleiben.

Fazit: Im Darknet wird man erwischt

Für Nutzer des Darknet ist meine Ansage deutlich: Man wird erwischt! Es mag eine gewisse Zufälligkeit eine Rolle spielen und jedenfalls derzeit scheint noch zwingende Conditio zu sein, dass das FBI einen Server oder Hidden Service übernehmen muss – doch es geschieht. Auch konzentriert man sich auf erhebliche Delikte, jedenfalls mir sind insoweit Ermittlungsverfahren zu umfangreicheren BTM-Geschäften, Waffenhandel (auch mit einzelnen Waffen!) sowie Kinderpornographie untergekommen. Gleichwohl ist der vermeintliche Deckmantel im Darknet ein Vorhang, der zunehmend aktiv gelüftet wird.

Links zum Thema:

- Unsealed Court Docs Show FBI Used Malware Like ‘A Grenade'

- Netzpolitik zum FBI Hack

- Zeit.de: Im Zweifel für den Hack

- US-Justiz streitet um Tor-Browser-Exploit