Suchen nach Sicherheitslücken ist nicht strafbar: Das Amtsgericht Aachen durfte sich im Rahmen einer von mir geführten Strafverteidigung mit einem unerwünschten Penetrationstest („Pen-Test“) auseinandersetzen. Mein Mandant hatte sich bei einem bekannten Projekt registriert und hier, auf Grund des Ablaufs der Registrierung, den Verdacht, dass eine Sicherheitslücke aufzufinden sei. Um hier behilflich zu sein, liess er eine bekannte Software aus dem Bereich der Prüfungs von Sicherheitslücken anlaufen und die Webseite durchprobieren.

Nach einer gewissen Zeitspanne war die Webseite nicht mehr verfügbar, der Server war unter der Last der Anfragen zusammen gebrochen. Der Betreiber erstattete Strafanzeige, die Sache ging zum Amtsgericht.

Dazu auch: Bug-Bounty-Programme und IT-Strafrecht

Unerwünschter Penetrationstest: Vorwurf Datensabotage

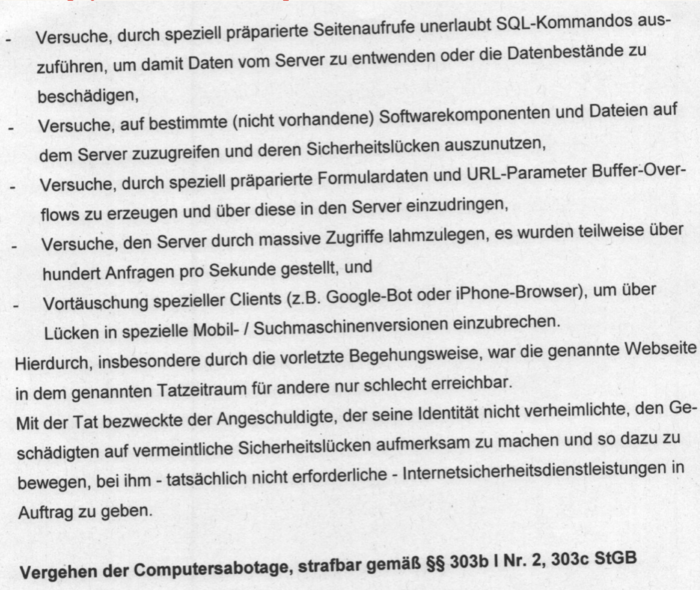

Der Vorwurf lautete letztlich nur noch auf Datensabotage. Ursprünglich war von der Staatsanwaltschaft durchaus „mehr“ angedacht worden, was aber schnell aus der Welt geräumt werden konnte.

So war der Besitz der Software nicht unter § 202c StGB zu fassen, da es sich mindestens um ein sogenannte Dual-Use-Tool entsprechend der Rechtsprechung des BVerfG gehandelt hatte. Auch § 202a StGB war auszuschließen, da der vermeintlich Geschädigte auf Befragung vor Gericht definitiv ausschließen konnte, dass irgendwelche Daten erlangt wurden. Letztlich verblieb es beim Vorwurf der Computersabotage (§ 303b StGB)

Wer eine Datenverarbeitung, die für einen anderen von wesentlicher Bedeutung ist, dadurch erheblich stört, dass er […] Daten (§ 202a Abs. 2) in der Absicht, einem anderen Nachteil zuzufügen, eingibt oder übermittelt […] wird […] bestraft.

Den Vorwurf des §303b I Nr.3 StGB, die Unbrauchbarmachung oder Veränderung der Datenverarbeitungsanlage, konnte wir auch schnell ausräumen: Der Betreiber des Servers erklärte, dass er den Server auf eigene Veranlassung abstellte, „um den Angriff zu beenden“. Auf weitere Nachfrage stellte er klar, dass dies „das übliche Vorgehen sei“, um „in Ruhe am Server arbeiten zu können“. Eine Strafbarkeit meines Mandanten als Täter war damit in dieser Hinsicht vom Tisch. Es verblieb aber dabei, dass der Server enorm ausgelastet war, zeitweilig Anfragen nicht oder mit derartiger Verzögerung beantwortet hatte, das Anfragen schlicht „hängen blieben“.

Pen-Test vs. Denial-of-Service-Angriff

DoS-Angriffe sind nach deutschem Strafrecht eine strafbare Handlung. Vorliegend hatte die Staatsanwaltschaft überlegt, den unerwünschten Pen-Test in eine Art DoS-Attacke umzumünzen. Hintergrund waren auch Ermittlungsergebnisse, die feststellten, dass zeitweilig „mehr als 1000 Zugriffe pro Sekunde“ erzeugt wurden. Das beeindruckte offenkundig.

Das Suchen nach Sicherheitslücken ist – noch – keine grundsätzliche Straftat. Der Gesetzgeber arbeitet aber daran, zuletzt im Jahr 2020 wurde eine Gesetzesinitiative bekannt, mit der auch solche Vorbereitungshandlungen unter Strafe stehen sollen.

Unterstützung vom Sachverständigen

Das Gericht hatte von mir vorab eine recht umfangreiche sachliche und technische Einschätzung erhalten, um die genauen Umstände sauber darzulegen und festzustellen, dass eine Strafbarkeit nicht im Raum stehen könnte. Hintergrund war die Vorsorge, das Gericht nicht in der Verhandlung mit technischen Erläuterungen „zu erschlagen“. Letztlich wurde durch das Gericht dann zur Verhandlung ein Sachverständiger (des LKA NRW) hinzu gerufen, damit dieser zu den technischen Umständen Auskünfte erteilen konnte.

Wenig überraschend führte der Sachverständige im Ergebnis dann aus, dass meine Einschätzung in technischer Hinsicht korrekt war. Insbesondere stellte er klar, dass es für einen Webserver keine besondere Last darstellen sollte, wenn es zu „tausend Zugriffen pro Sekunde“ kommt. Vielmehr wurde letztlich klar gestellt, dass der eingesetzte Webserver hinsichtlich der Hardware „betagt“ war und auf Grund seines Alters immer langsamer wurde, bis er dann von dem vermeintlich Geschädigten abgestellt wurde. Mein Mandant wusste allerdings nichts davon, dass dieser Server derart veraltet war, handelte insoweit also ohne Vorsatz. Auch im Übrigen konnte klargestellt werden, dass ein Vorsatz Schaden anzurichten, zu keinem Zeitpunkt vorhanden war.

Freispruch – aber…

Letztlich verblieb es bei dem Ergebnis, das von Anfang an angestrebt war: Freispruch. Die strafrechtliche Geschichte war damit abgehandelt, allerdings gibt es noch den zivilrechtlichen Aspekt. Hier hatte der Server-Betreiber einen Ersatz seiner Aufwendungen gefordert, wobei er einen marktüblichen Stundensatz für Prüfung, Kontrolle und Neu-Aufsetzen des Servers in Rechnung stellte. Wir konnten uns hier im Ergebnis auf einen für beide Seiten sehr brauchbaren Vergleich einigen.

Das Urteil darf nicht verallgemeinert werden. Im Kern steht auf der einen Seite die Aussage, dass das reine Suchen nach Sicherheitslücken keine Straftat darstellt, hier habe ich soweit auch Zustimmung erhalten. Schwierig wird es dann, wenn in irgendeiner Form ein „Erfolg“ eintritt, also wenn etwa Daten in irgendeiner Form erlangt werden. Oder wenn das betreffende System nur noch eingeschränkt arbeitet – oder ganz zu arbeiten aufhört. Einfach nur „das wollte ich aber nicht“ ist hier keine Verteidigung mehr! Zwar gibt es keine Strafbarkeit der Fahrlässigkeit an dieser Stelle, wohl aber dann, wenn man es zwar nicht wollte, gleichwohl in Kauf genommen hat. Das Risiko, dass ein Gericht hier zu Lasten des Mandanten annimmt, dass er das Ergebnis vorhersehen musste und „achselzuckend“ absegnete, darf nicht unterschätzt werden.

Im Bereich der Pen-Test gibt es keinen Platz für Stümper: Ein Pen-Test will sauber vorbereitet werden, wozu ein ordentliches Vertragswerk gehört. Einfach nur eine der vielzähligen Softwareprodukte von der Stange bedienen zu können, ist weder fachlich anspruchsvoll noch sonst wie beeindruckend. Dabei haben Pen-Tester heute vorwiegend die Herausforderungen, gemeinsam mit ihren Kunden das Thema Datenschutz sauber umzusetzen – ich betreue etwa eine Mandantin, die hochprofessionell tätig ist, u.a. für Banken und Versicherungen. Hier die entsprechenden DSGVO-konformen Regeln zu erarbeiten dauerte Wochen.

Jens Ferner

StrafverteidigerEs kommt hier sehr stark auf die konkreten Tatumstände und auch die persönlichen Eigenschaften des Angeklagten an. Etwa, wenn man eine entsprechende Software nur „durchlaufen“ lässt und diese nicht kontrolliert – hier merkt man mitunter nicht was geschieht. Das Gericht hat in der Hauptverhandlung deutlich gemacht, dass etwa bei einer vorgenommenen Kontrolle der Software – die mitunter geboten sein kann – ein anderes Ergebnis im Raum gestanden hätte.

Fazit zum Suchen nach Sicherheitslücken

Ich hatte bereits früher vor allzu viel Enthusiasmus beim Suchen nach Sicherheitslücken gewarnt: Ohne entsprechenden ausdrücklichen Auftrag sollte jeder die Finger davon lassen. Blauäugig „doch nur helfen zu wollen“ funktioniert nicht, weder strafrechtlich noch zivilrechtlich. Wer als Dienstleister agiert, wird sich um saubere Verträge bemühen, sowohl hinsichtlich des Ablaufs und des Umgangs mit eventuell erlangten Daten, aber auch hinsichtlich datenschutzrechtlicher Probleme. Wer als junger Programmierer an öffentlichen Ausschreibungen teilnimmt („Bug Bounty“-Programm) sollte zumindest die Ausschreibung in irgendeiner Form sichern und darauf achten, die Vorgaben der Ausschreibung penibel einzuhalten. Bei Personen, die nicht darum gebeten haben, werden schlichtweg gar keine selbst veranlassten Tests durchgeführt.